Autenticação de dois fatores: proteção contra acessos maliciosos

Os frequentes ataques de malware deixam em alerta empresas de todos os setores e tamanhos. Afinal, ter os dados roubados ou sequestrados é circunstância pela qual nenhum CIO quer passar. Mas se os males externos já são motivo de preocupação, aqueles que vêm de dentro devem receber a mesma prioridade.

Isso porque, em muitos casos, o elemento humano é o elo mais fraco da segurança. Em tempos em que a adoção do home office vem crescendo e os usuários se conectam de diferentes dispositivos, esse é um fator ainda mais relevante. A boa notícia é que a segurança pode ser reforçada por meio da autenticação de dois fatores.

Solução que vem se tornando cada vez mais necessária, a autenticação de dois fatores amplia a segurança interna focando no elo mais fraco: os colaboradores.

Colaboradores e incidentes de segurança

O relatório “O Fator Humano na Segurança de TI: Como os funcionários tornam as empresas vulneráveis de dentro para fora” mostra que as ocorrências causadas pelos próprios colaboradores correspondem a 46% dos incidentes em empresas de todo o mundo.

Desenvolvido pela Kaspersky Lab e B2B International, o documento revela ainda que a desatenção dos funcionários é a segunda maior causa dos incidentes de segurança virtual, ficando atrás apenas do malware.

Ainda assim, considerando as ocorrências por software malicioso, os usuários imprudentes estão envolvidos em 53% delas.

Além disso, outro fator recorrente e prejudicial é o compartilhamento da identificação pessoal com pessoas externas à organização. De acordo com a BSA Software Alliance essa prática é realizada por um em cada dez usuários consultados em 32 países, incluindo o Brasil.

Autenticação de dois fatores: a solução

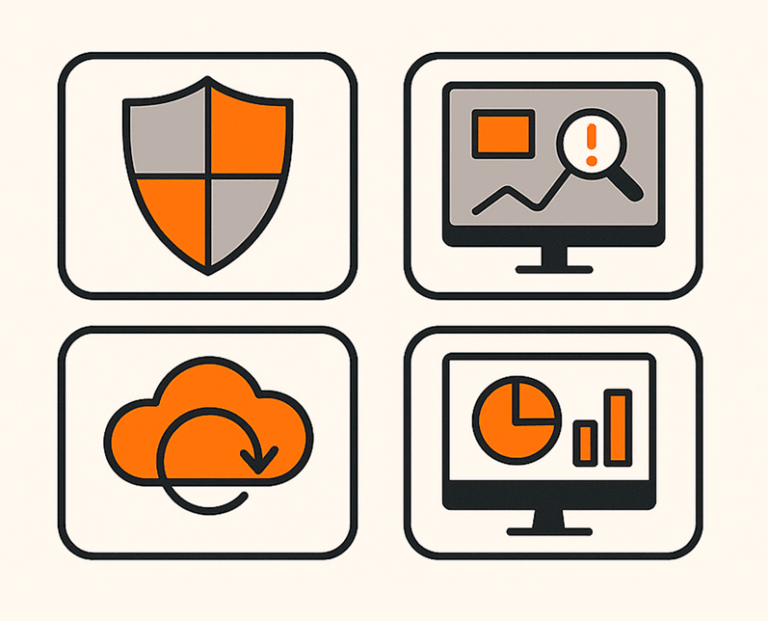

Uma maneira simples e efetiva de restringir o acesso à informação empresarial e duplicar a proteção de dados é a autenticação de dois fatores, que acrescenta uma nova camada de segurança para ingressar em uma conta dentro de um sistema de gestão ou ter acesso a um conjunto de informações.

Assim, além da tradicional senha, o usuário depende de um segundo código, que pode ser enviado via SMS ou Tokens (por hardware ou software).

Dessa maneira, por exemplo, se o SMS está configurado como uma das camadas de segurança, caso alguém descubra a senha, o usuário automaticamente receberá uma mensagem em seu smartphone avisando sobre esse acesso, o que permite dar início às ações de prevenção estabelecidas com o departamento de T.I.

Além disso, entre os benefícios dessa ferramenta, estão a possibilidade de análise do acesso em tempo real (avaliando a senha e o dispositivo usado, por exemplo), a simples configuração em hardware ou software, a integração com diversas ferramentas, a personalização de acordo com as funções e o nível de acesso aos dados corporativos.